درباره من

نظرسنجی

روزانهها

همهپیوندها

دستهها

ابر برجسب

اموزش سیسکو اموزش ccna به فارسی اموزش سیسکو به فارسی دانلود کتاب CCNA CISCO سیسکو دانلود کتاب اموزش سیسکو اموزش شبکه سیسکو به فارسی اموزش CCNP سناریو CCNA اموزش تصویری شبکه اموزش فارسی GNS3 اموزش شبکه به فارسی دانلود اموزش سیسکو دانلود اموزش فارسی شبکه دانلود کتاب سیسکو به فارسی سیسکو CCNA free labs free download CCNA 200-301 Cisco ccna free new book 200-301 free download cisco ios ccna 200-301 free download JNOS free download ASAv free download free download CISCO AAsaV Jnos Juniper free download JNOS JNCIA سناریو اموزشی جونیپر جونبپر اموزش جونیپر اموزش تصویری فارسی ISIS اموزش فارسی ISIS اموزش تصویری MPLS VPN اموزش ISIS اموزش کانفیگ mpls اموزش تصویری Mpls vpn L3 اموزش تصویری اموزش mpls vpn اموزش mpls بصورت تصویری سناریو CISCO CCNA سناریو packet tracer CCN سناریو CCNA packet tracer سناریو پکت تریسر سناریو کامل CCNA دانلود کتاب جدید CCNA 200-101 اموزش ccnp route اموزش روت مپ اموزش فارسی PBR CCNP ROUTE اموزش تصویری policy based routim اموزش PBR با روت مپ اموزش route map وبلاگ اموزش شیکه سیسکو سناریو Packet tracer ccna سناریو پکت تریسر CCNA اموزش فارسی CCNA اموزش CCNA دانلود کتاب ccna به فارسی دانلود کتاب اموزش فارسی شبکه دانلود مستقیم اموزش فارسی شبکه اموزش شبکه شریعتی اموزش تصویری ccna علی شریعتی علی شریعتی اموزش ccna اموزش شبکه علی شریعتی اموزش ccna علی شریعتی لینک دانلود کتب cisco لینک مستقیم دانلود کتب سیسکو دانلود کتب سیسکو اموزش solarwinds اموزش فارسی تصویری سولار ویندز اموزش تصویری solarwinds دانلود اموزش نرم افزار solarwind اموزش فارسی solarwinds وبلاگ اموزش شبکه سیسکو اموزش سناریو rip اموزش rip سناریو اموزشی CCNA سناریو PACKET TRACER RIP سناریو RIP CCNA سناریو اینتر ویلن روتینگ سناریو packet tracer GNS3 سناریو ccna packet tracer سناریو iInter vlan Routing با پ وبلاگ اموزش سیسکو به فارسی مفهوم LSA در OSPF اموزش تصویری OSPF مقاله اموزش OSPF بطور کامل اموزش EIGRP بطور کامل اموزش جامع EIGRP سناریو پکت تریسر CCNA EIGRP سناریو عملی EIGRP اموزش تصویری EIGRP سناریو CCNA EIGRP CCNA LAB اموزش تصویری راه اندازی DHCP dhcp سرور در روتر سیسکو rip eigrp redistribution lab gns3 eigrp lab redistribute eigrp rip اموزش فارسی redistribute کردن لینک مستقیم دانلود نرم افزار PRT لینک دانلود نرم افزار PRTG V.13 اموزش کرک نرم افزار PRTG monitor کرک PRTG لینک دانلود کرک PRTG V.13 کرک نرم افزار PRTG LSA GNS3 سنایو عملی OSPF GNS3 LSA سناریو GNS3 OSPF OSPF LAB GNS3 مثال OSPF LSA OSPF LAB اموزش فارسی OSPF مقاله فارسی OSPF مقاله اموزش OSPF LSA TYPE اموزش GNS3 به فارسی اموزش اتصال هاست در GNS3 اموزش تصویری GNS3 اموزش وایرلس دانلود کتاب وایرلس دانلود لینک مستقیم کتاب ccna 200 لینک مستقیم کتاب ccna 200-120 دانلود اخرین ورژن کتاب ccna 200- دانلود کتاب جدید ccna اموزش اموزش فارسی سیسکو اموزش DHCP سرور سیسکو دانلود کتاب فارسی اموزش سرور HP اموزش قدم به قدم سرور HP اموزش تصویری سرور HP اموزش فارسی سرورهای HP اموزش سرور HP دانلود کتاب سرورهای HP دانلود کتب HP اموزش فارسی policy based routing اموزش تصویری POlicy based routin اموزش فارسی PBR hyper-v در ویندوز سرور 2012 اموزش نصب و راه اندازی hyper-v فیلم اموزش پیکر بندی hyper-v فیلم اموزشی hyper-v اموزش hyper-v اموزش سویچ سیسکو دانلود اموزش روتر دانلود ios روتر دانلود IOS سویچ دانلود سیستم عامل سیسکو دانلود ios سیسکو اموزش تصویری bgp فیلم اموزشی bgp اموزش فارسی مجازی سازی اموزش نصب VMWARE ESXI 5.0 نصب ESXI 5.0 اموزش مجازی سازی gns3 کتاب اموزش سیسکو اموزش سویچینگ اموزش Spanning tree protocol اموزش STP اموزش MPLS TRAFFIC ENGINEERING اینترنت دار کردن GNS3 inter vlan routing MPLS TE MPLS اموزش قارسی شبکه کتاب فارسی سیسکو دانلود کتاب فارسی سیسکو اموزش POLICY ROUTING بک اپ گیری در gns3 دانلود کتاب سیسکو اتصال tftp سرور در GNS3 اموزش spanning tree spanning tree روت فیلتر eigro اموزش روت فیلترینگ روت فیلترینگ اخرین ورژن GNS3 0.8.4 دانلود PACKET TRACER 6.0.1 دانلود نرم افزار شبکه static route استاتیک روت مقاله فارسی میکروتیک مقاله میکروتیک میکروتیک نصب میکروتیک در vmware فیلم اموزش میکروتیک میکروتیک به فارسی اموزش میکروتیک GNS3 اموزش LOAD BALANCING LOAD BALANCING HSRP bgp weight attribute اموزش NAT NEXT-HOP-SELF LAB route filtering route redistribution EIGRP OSPF اموزش تصویری mpls سناریو اموزشی ccna با پکت تریس اموزش جامع OSPF اموزش OSPF به زبان ساده OSPF GNS3 LAB اموزش تصویری OSPF LSA TYPE LSA در OSPF چیست اموزش تصویری ospf فیلم اموزش فارسی شبکه اموزش فارسی شبکه راه اندازی تصویری DHCP روی روت اموزش راه اندازی DHCP روی روتر دانلود کتاب اموزش شبکه اموزش MPLS اموزش eigrp eigrp lab دانلود اخرین ورزن نرم افزار شبکه اموزش CCNP SWITCH سناریو سویچ کتاب جدید CCNA 200-120 BGP LAB NEXT-HOP SELF CISCO LAB OSPF EIGRP انواع LSA در OSPF اموزش bgp اموزش GNS3 دانلود کتاب شبکه اموزش استاتیک روت سناریو eigrp اموزش inter vlan routing BGP سناریوجدیدترین یادداشتها

همه- دانلود جدیدترین کتاب سیسکو CCNA 200-301

- من دوباره برگشتم

- اموزش روتینگ پروتکل IS-IS و MPLS-VPN توسط علی شریعتی

- اموزش mpls

- سناریو کامل CCNA

- دانلود PDF رسمی Cisco CCENT/CCNA ICND1 100-101 Official Cert Guide

- سناربو اموزش PBR

- سناریو ساده RIP

- لابراتوار اموزشی CCNA

- اموزش فارسی شبکه بصورت مالتی مدیا

- لینک دانلود اموزش فارسی CCNA علی شریعتی

- دانلود مجموعه نمونه سوالات VCE فایل امتحانات سیسکو

- دانلود مجموعه کتب سیسکو :

- اموزش فارسی solar winds

- سناریو iInter vlan Routing با پکت تریسر

- اموزش انواع LSA در OSPF به زبان ساده - قسمت دوم

- اموزش انواع LSA در OSPF به زبان ساده

- CCNA EIGRP LAB

- راه اندازی DHCP Server در روتر سیسکو

- EIGRP RIP Redistribution LAB

- کرک نرم افزار PRTG V13

- OSPF LSA LAB

- انواع LSA در OSPF

- دانلود کتب سیسکو CCNA

- اموزش اتصال هاست در GNS3

- معرفی کتاب وایرلس

- DHCP سرور روی روترهای سیسکو

- لینک دانلود کتاب های HP

- فیلم اموزش و پیکربندی Hyper-v در ویندوز سرور 2012

- دانلود IOS های سیسکو

نویسندگان

- bahram 65

بایگانی

- دی 1398 1

- شهریور 1398 1

- مهر 1393 1

- شهریور 1393 1

- مرداد 1393 2

- تیر 1393 8

- خرداد 1393 7

- اردیبهشت 1393 4

- فروردین 1393 1

- اسفند 1392 3

- بهمن 1392 3

- دی 1392 2

- آذر 1392 5

- آبان 1392 5

- مهر 1392 2

- شهریور 1392 18

- مهر 1391 1

جستجو

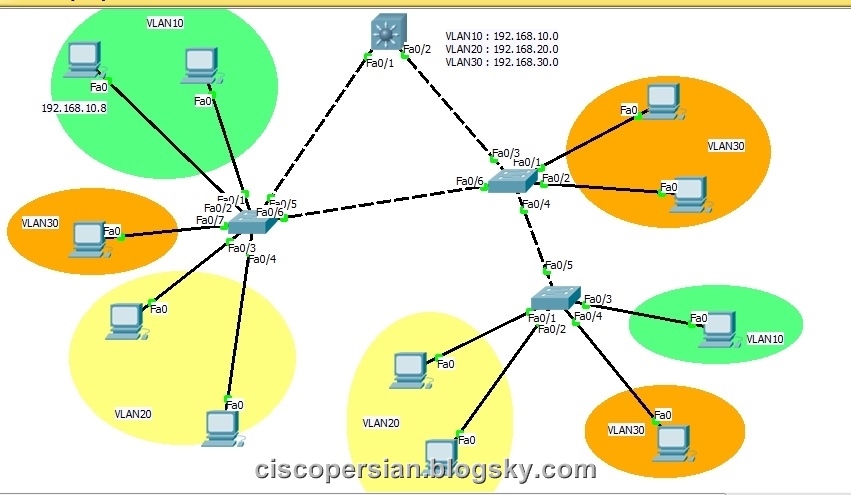

سناریو iInter vlan Routing با پکت تریسر

سلام دوستان امروز یه سناریو اینتر ویلن روتینگ هست که کار یکی از دوستانه ، اینجا میزارم حالشو ببرید

دانلود در ادامه مطلب

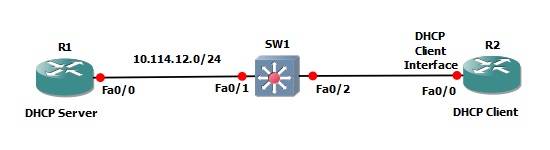

ادامه مطلب ...راه اندازی DHCP Server در روتر سیسکو

در این لب یاد میگیریم که چطور یه روتر رو به DHCP سرور تبدیل کنیم برای این کار سناریو ساده زیر رو در نظر داریم :

کانفیگ روتر R1 :

interface FastEthernet0/0

description ### LAN INTERFACE ###

ip address 10.114.12.1 255.255.255.0

no shut

در اولین مرحله یک DHCP POOL با نام دلخواه را پیکربندی میکنیم

R1>enable R1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)#ip dhcp pool LAB_POOL1

مجموعه VCE فایل های ازمون ccna 640 802

مجموعه vce فایل های امتحان CCNA 640 802 رو میتونید از فولدر زیر دانلود کنید

دانلود مجموعه کتب CCNA در فولدر زیر

دانلود مجموعه کتب CCNA در فولدر زیر

http://trainbit.com/folders/1121681884/ebooks

منیع : www.wiki-network.ir

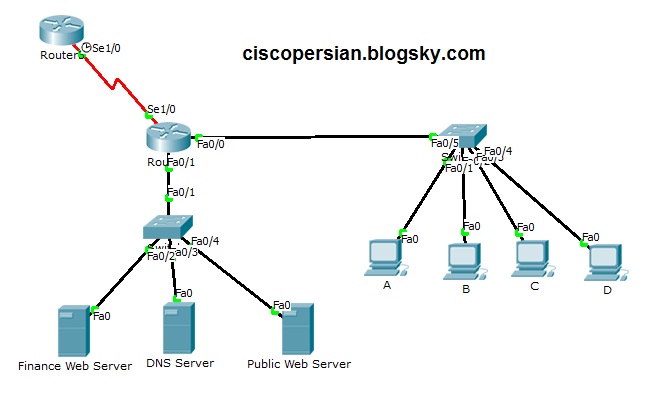

لابراتوار access list 2

سلام

توی پست امروز میخوام در مورد لابراتوار اکسس لیست که در امتحان CCNA هم خیلی مورد توجه قرار میگیره صحبت کنم و قدم به قدم پیش برم توپولوژی زیر رو در نظر بگیرید

he user on host C should be able to use a web browser to access financial information from the Finance Web Server. No other hosts from the LAN nor the Core should be able to use a web browser to access this server. Since there are multiple resources for the corporation at this location including other resources on the Finance Web Server, all other traffic should be allowed.

هدف از اجرای این لابراتوار هاست C به سرور مالی از طریق پروتکل وب دسترسی داشته باشه و هیچ یک از کلاینت های دیگه به سرور مالی دسترسی نداشته باشه از طریق پروتکل 80 , بقیه ترافیک ها روی سرور مالی باید برای همه در دسترس باشه :

بقیه در ادامه مطلب

خوب واسه اینکه هاست C به سرور مالی دسترسی داشته باشه یه extend اکسس لیست نیاز داریم که اجازه دسترسی به سرور مالی رو بده به قرار زیر :

Corp1(config)#access-list 100 permit tcp host 192.168.33.3 host 172.22.242.23 eq 80

خوب ما چون احتیاج داریم که بقیه هاست ها به سرور مالی دسترسی نداشته باشه اکسس لیست رو به قرار زیر باید بنویسیم که سورس اون هر ip میتونه باشه مقصد هم ip سرور مالی

Corp1(config)#access-list 100 deny tcp any host 172.22.242.23 eq 80

در اخر هم چون خواسته شده که بقیه ترافیک ها اجازه دسترسی دارن پس اکسس لیست رو به قرار زیر مینویسیم

Corp1(config)#access-list 100 permit ip any any

access-list 100 permit ip host 192.168.33.2 host 172.22.242.23

هاست B به بقیه سرور ها دسترسی نداشته باشه

access-list 100 deny ip host 192.168.33.2 172.22.242.16 0.0.0.15

در اخر هم چون در حالت پیش فرض همه ترافیک ها deny میشه لذا نیاز دازیم که عبارت زیر رو در انتهای اکسس بنویسیم

permit ip any any

بخش 3:

1. فقط هاست C به سرور مالی دسترسی داشته باشد .

2.بقیه هاست ها به سرور مالی دسترسی نداشته باشند

خوب برای قسمت اول اکسس لیست رو به قرار زیر مینویسیم :

access-list 100 permit ip host 192.168.33.3 host 172.22.242.23

برای قسمت دوم بصورت زیر عمل میکنیم

access-list 100 deny ip any host 172.22.242.23

در اخر هم احتیاج هست که جمله permit any نوشته بشه

permit ip any any

بخش 4 :

1. فقط هاست C از طریق وب به سرور مالی دسترسی داشته باشد.

2.بقیه ترافیک ها به سمت سرور مالی از همه هاست ها بلاک شود

3. بقیه هاست ها باید به سرور پابلیک دسترسی داشته باشند.

access-list 100 permit tcp host 192.168.33.3 host 172.22.242.23 eq 80

access-list 100 deny ip any host 172.22.242.23

access-list 100 permit ip any " ip public server "

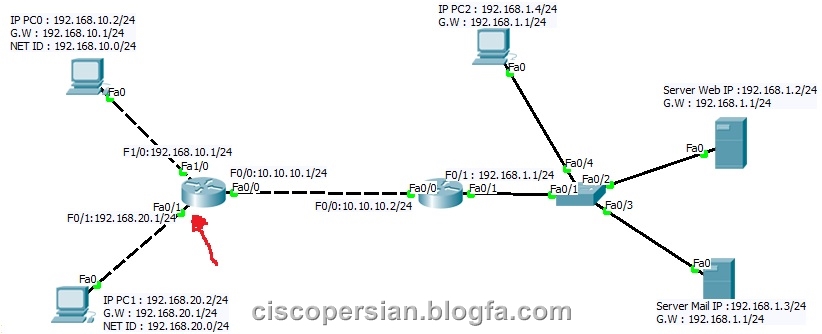

لابراتوار Access list

سلام دوستان

لینک عکس برای نمایش بزرگتر http://s5.picofile.com/file/8109119850/ACL.jpg

شکل زیر رو در نظر بگیرین یه نتورک ساده است کامپیوتر با ip 192.168.20.2 میخواد فقط به وب سرور دسترسی داشته باشه و فقط به سرویس وب براین کار ما احتیاج به یه extended access list داریم و این اکسس لیست باید نزدیک مبدا باشه و همچنین روی اینترفیس ورودی روتر هم اعمال بشه Fa0/1

برای انی کار در مرحله اول اکسس لیست رو بصورت زیر منویسیم

access-list 101 permit tcp host 192.168.20.2 host 192.168.1.2 eq 80

access-list 101 deny ip any any

همون طور که در بالا اومده در خط اول ابتدا باید مشخص کنیم که سورس ما چیه و همچنین مقصد و چون میخواهیم به سرویس وب دسترسی داشته باشیم لذا از کامند permit استفاده کردم در اخر هم گفتم که فقط به پورت 80 دسترسی داشته به جای 80 میتونیم بنویسیم www که معادل پورت 80 هست

در انتهای هر access list یه جمله deny بصورت پیش فرض هست ولی بهتره که نوشته بشه

در اخر هم لازمه که روی انترفیس ورودی روتر یعنی Fa0/1 اعمال بشه

ip access-group 101 in

انیمیشن اموزش STP

سلام به دوستان و خوانندگان این وبلاگ ، واسه پست امروز یه فلش اموزشی از سیسکو هست که دیدنش خالی از لطف نیست و دیدنش توصیه میشه در این انیمیش اموزشی روند پروتکل STP به خوبی به تصویر کشیده شده و دیدنش توصیه میشه

http://www.cisco.com/image/gif/paws/10556/spanning_tree1.swf

Inter Vlan Routing

لبی که امروز قرار میدم Inter Vlan Routing هست با استفاده از سویچ لایه 3 ٰ در این LAB چهار vlan تعریف شده که استپ بای استپ پیش میریم

اول ترسیم توپولوژی هست باید بدونیم که چی میخواهیم توپولوژی که من در نظر گرفتم بصورت زیر هست

لیتک عکس برای نمایش بزرگتر

http://s4.picofile.com/file/7988597739/inter_vlan_routing.jpg

ادامه مطلب ...

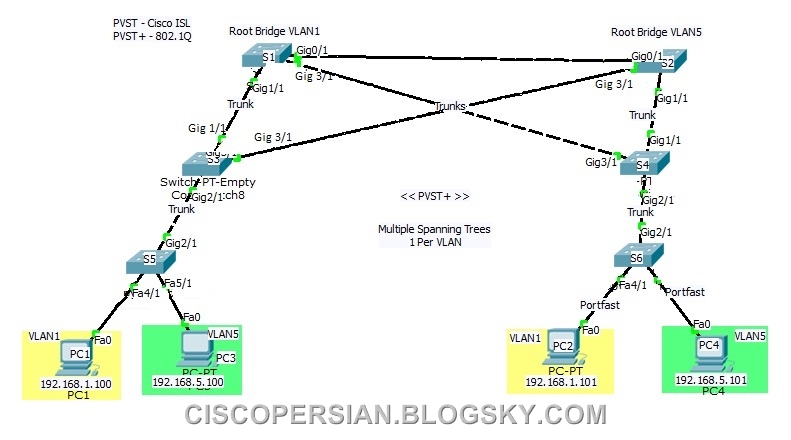

Per Vlan Spanning Protocol

توی این LAB در مورد یک سناریو کامل PVST رو با هم مرور خواهیم کرد PVST یا همون per vlan spanning tree protocol پروتکلی است که از loop در شبکه جلوگیری میکنه pvst براساس loop prevention در هر vlan بصورت جداگانه عمل میکنه که یه جورایی میشه load balancing هم در شبکه انجام داد توسط این پروتکل به این صورت که میشه نصف ترافیک رو از یه لینک رد کرد و نصف دیگه رو از سویچ و لینک های دیگه ..

PVST : برای هر vlan یک پروسه STP اجرا می کنه . اختصاصی سیسکو هست . با پروتکل ISL که مخصوص سیسکو هست کار می کنه .

PVST + : مثل PVST هست با این تفاوت که پروتکل های 802.1Q و ISL رو پشتیبانی می کنه .

در ادامه میریم که lab رو با هم شروع کنیم این سناریو در پکت تریسر اجرا شده است ...

لینک تصویر سناریو جهت مشاهده جزئییات بیشتر :

http://s3.picofile.com/file/7925904943/PVST_COMPLETE_SCENARIO.jpg

بقیه در ادامه مطلب

ادامه مطلب ...